Gophish "Marco de phishing de código abierto"

https://medium.com/@orhan_yildirim/gophish-open-source-phishing-framework-fe4662e60721

Descargando

En primer lugar, descargue el programa gophish del sitio oficial https://getgophish.com/ . Cuando descargamos ejecutamos el “gophish.exe”

Como podemos ver cuando ejecutamos el archivo "gophish.exe" en la terminal, ejecuta el programa en https://127.0.0.1:3333

Ahora, abra el navegador para https://127.0.0.1:3333 .

Podemos ver que la página es HTTPS, así que vaya a la carpeta descargada y localice gophish.exe. Podemos ver que el archivo es "gophish_admin.crt".

Después de importar el certificado, podemos intentar ir a https://127.0.0.1:3333 para iniciar sesión como administrador.

Podemos iniciar sesión como combinación de contraseña de administrador/gophish.

Echemos un vistazo al panel de administración:

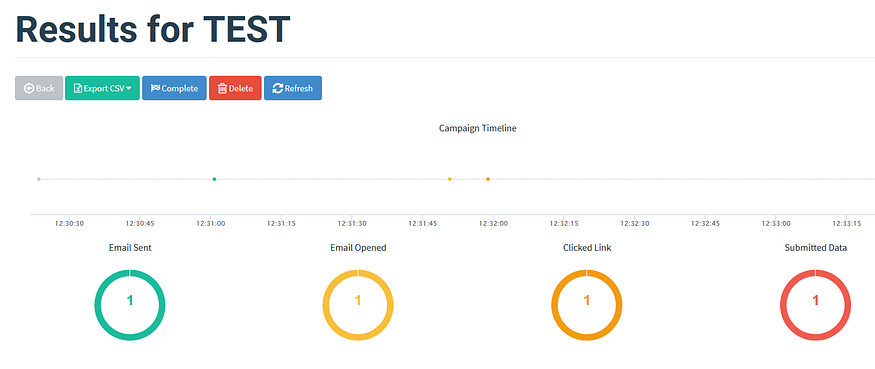

Tablero: podemos ver cuántos correos electrónicos se envían, cuántos usuarios abrieron el correo, hicieron clic en el enlace y enviaron datos. Podemos ver durante la campaña se está ejecutando.

Campañas: Zona de preparación para el envío de mails. A qué usuarios y grupos se nos envía, qué perfil de envío se usa, qué correo se envía y qué página de destino envía los datos. Podemos configurarlos todos en esta área.

Plantillas de correo electrónico: qué correo electrónico falso enviaremos a nuestros usuarios y grupos que podemos configurar en esta área. Opcionalmente, podemos preparar el correo como códigos HTML.

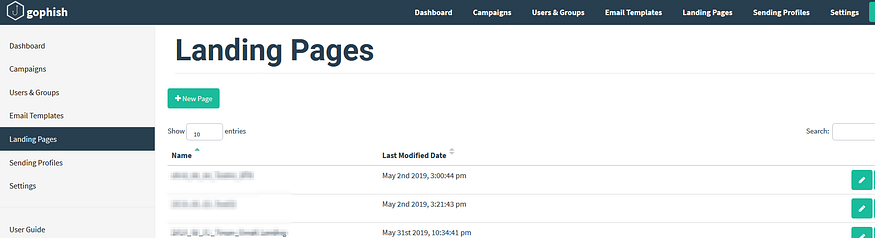

Páginas de destino: envió un correo electrónico y su persona objetivo abrió su correo electrónico y hizo clic en el enlace y el sitio web que se abrió como una página de inicio de sesión, su nombre de usuario y contraseña requeridos. Esa es la página de destino, opcionalmente puede configurar capturar los datos en esta área, puede ver qué cadena se envía que puede ver como texto sin cifrar.

Para el envío de correo electrónico lo más importante es la configuración del servidor SMTP. Puede establecer esta configuración en el área "Nuevo perfil de envío".

Comencemos a completar los campos de arriba, pero primero tenemos que elegir qué servidor SMTP usar, aquí usaremos el "Servidor SMTP de Sendgrid".

En primer lugar, debemos ser miembros de la dirección https://sendgrid.com para realizar la configuración del servidor SMTP de sendgrid.

Envío de correo de prueba

En el área “Guía de configuración” podemos ver el botón Inicio.

Los campos de Web API y SMTP Relay son los siguientes. Estamos ingresando al campo SMTP Relay.

Ingresar el siguiente campo de Retransmisión SMTP nos brinda información del servidor SMTP.

El paso importante que debe hacer aquí es crear una clave.

Puede dar un nombre a la clave API.

Después del proceso de sendgrid, continúe para enviar la configuración del perfil. Ene sta forma;

Nombre de usuario: Ese es el correo electrónico que usó para ser miembro de sendgrid.

Contraseña: Esa es su clave API que creó en sendgrid.

Host: la configuración del servidor SMTP que toma de sendgrid.

De: El correo electrónico del remitente que prefiera. (¿El envío de e-mail por quién?). Puede configurar esto para que sea falso.

Después de completar los campos relevantes, enviamos nuestro correo electrónico de prueba haciendo clic en el botón "Enviar". Si la información en los campos del campo Perfil de envío es correcta, recibimos un mensaje de advertencia positivo de la siguiente manera.

La imagen del correo tomada por la persona a la que le enviamos el correo de prueba es la siguiente,

Según este mensaje, hemos completado con éxito nuestra transacción. Ahora los otros pasos en orden.

Cuando hacemos clic en el botón bulunan Páginas Nuevas páginas, se muestra la ventana Landing New Landing Page ”como se muestra a continuación. Ahora comencemos a completar los campos en la ventana que se abre.

Después del proceso de carga de la página, las opciones "Capturar datos enviados" y "Capturar contraseña" deben seleccionarse como se muestra a continuación. Estas opciones deben seleccionarse para que podamos registrar la información ingresada por las personas que hemos enviado por phishing.

Nota: especifica la página a la que se redirigirá a la persona que envía la página de phishing al campo de URL bajo el encabezado "Redireccionar a ist".

Plantillas de correo electrónico:

A continuación se muestra la imagen del campo "Plantillas de correo electrónico".

Nombre: El nombre de la nueva plantilla.

Importar Correo: Con este botón podemos importar plantillas de correo anteriores tal y como las diseñamos.

Asunto: el asunto del correo para el que diseñamos el correo.

Agregar Archivos: Con este botón podemos adjuntar cualquier archivo al correo electrónico.

Usuarios y grupos

En esta zona podemos preparar un grupo al que enviaremos este correo falso. Opcionalmente, con el botón "Importación masiva de usuarios" podemos importar archivos .csv para grupos grandes.

Campañas:

Estamos listos para enviar correos electrónicos. Vamos a enumerar por “Campañas”.

Nombre: Nuevo nombre de la campaña.

Plantilla de correo electrónico: la plantilla de correo como la diseñamos anteriormente.

Landing Page: La página web que diseñamos antes que capturará datos.

URL: en este campo, debemos ingresar la dirección IP externa de la aplicación GoPhish instalada.

Horario: El campo donde se realizan las configuraciones para enviar correos electrónicos en la fecha y zona horaria deseada.

Perfil de Envío: El campo donde se seleccionan los Perfiles de Envío que hemos preparado.

Grupo: El área donde se selecciona el Usuario y Grupos que hemos preparado.

Después de todo eso, estamos listos para comenzar la campaña.

Establecemos una nueva campaña, permite verificar si el usuario objetivo abrió el correo electrónico o hizo clic en el enlace.

En la pantalla "Panel de control" podemos ver lo que sucede en la campaña en vivo. Como podemos ver, esa persona objetivo abrió el correo electrónico, hizo clic en el enlace y también envió datos.

Podemos verificar paso a paso qué hizo la persona objetivo.

Espero que contribuyas al aumento de la conciencia en lugar de usar esta aplicación para malos propósitos. Recuerde, un día puede encontrarse con su comportamiento.

Last updated